Sécurité et Accès aux Données

À la fin de ce module, vous serez en mesure de :

- Restreindre quand et où les utilisateurs peuvent se connecter à une organisation.

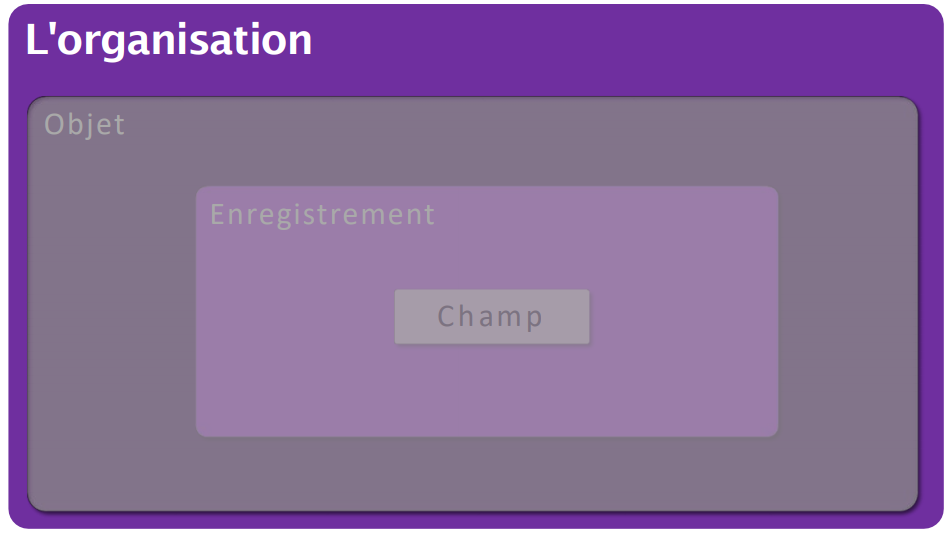

- Déterminer les niveaux d'accès des utilisateurs aux objets.

- Configurer un modèle d'accès aux données basé sur la hiérarchie des rôles, le partage et les équipes.

- Contrôler les niveaux d'accès des utilisateurs aux champs.

Module 4 : Sécurité et accès aux données

- Restriction des connexions

- Identification de l'accès aux objets

- Création de l'accès aux enregistrements

- Création d'une hiérarchie des rôles

- Gestion des exceptions d'accès aux enregistrements

- Gestion de la sécurité au niveau du champ

Nous avons maintenant configuré l'environnement Salesforce pour nos utilisateurs, créé les profils nécessaires pour déterminer ce qu'ils peuvent voir et faire et créé des enregistrements utilisateurs pour les nouveaux utilisateurs. Nous allons maintenant travailler sur la sécurisation de notre organisation Salesforce et sur la façon dont nous pouvons contrôler à quelles données précises nos utilisateurs ont accès au sein cette organisation.

Restreindre l'accès à la connexion

Restreindre l'accès à la connexion

Vision d'ensemble : configurer l'accès à l'organisation

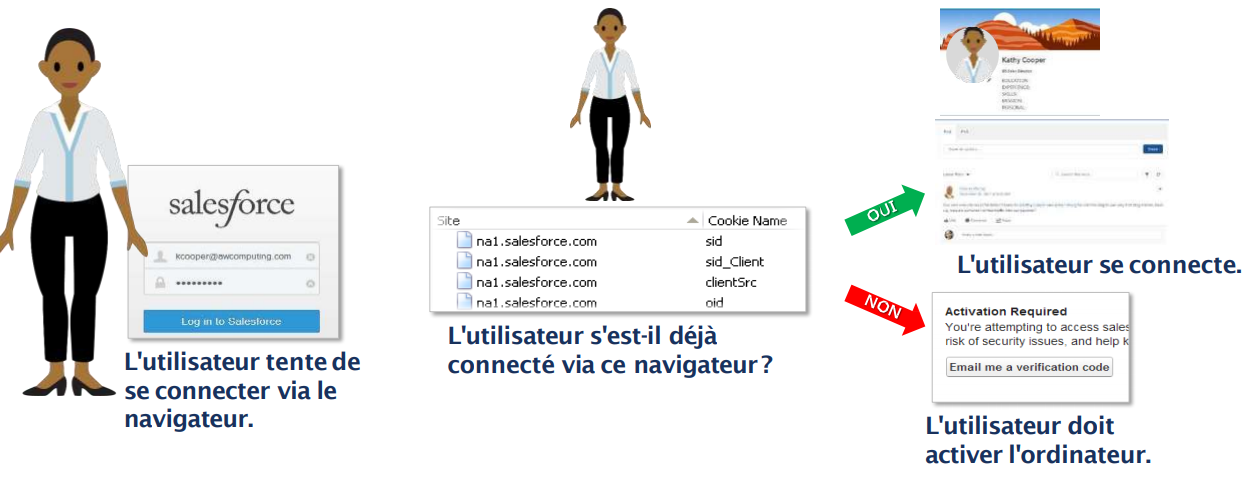

Comment fonctionne la connexion ?

Par défaut, Salesforce ne restreint pas les horaires de connexion ni les emplacements de connexion. Quand les utilisateurs se connectent pour la première fois, un cookie est placé dans leur navigateur. Quand ils se connectent de nouveau, Salesforce utilise ces informations pour les authentifier :

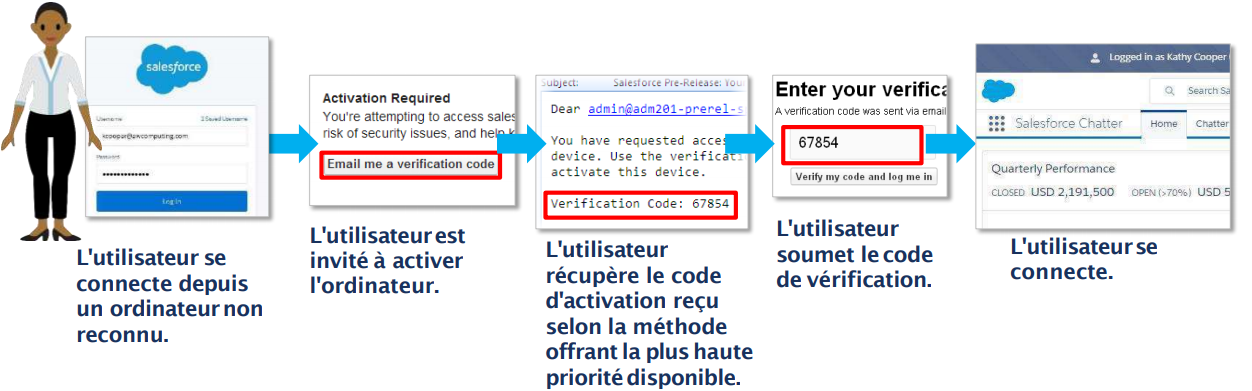

Activer un ordinateur non reconnu

Le processus d'activation utilise un code de vérification pour confirmer l'identité de l'utilisateur et ajoute un cookie de navigation. Les codes de vérification sont envoyés selon la méthode offrant la plus haute priorité disponible pour vérifier l'identité de l'utilisateur.

Ne plus demander

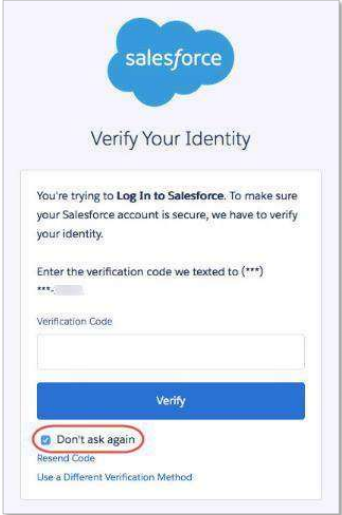

Quand vos utilisateurs se connectent à Salesforce et confirment leur identité sur un appareil qui n'est pas privé, ils peuvent contribuer à la sécurité de votre organisation en prévenant Salesforce.

- Quand les utilisateurs se connectent depuis un navigateur ou une application inconnus et que leur adresse IP est en-dehors de la plage d'IP de confiance, il leur est demandé de confirmer leur identité.

- Sur la page de confirmation d'identité, l'option Ne plus demander l'identité de nouveau est cochée par défaut.

- Demandez à vos utilisateurs de désélectionner l'option Ne plus demander de façon à ce que la vérification d'identité soit active chaque fois que quelqu'un se connecte depuis cet ordinateur ou navigateur.

Quand les utilisateurs se connectent depuis un ordinateur public ou partagé, comme un ordinateur de bibliothèque ou de cyber café, ils peuvent décocher la case.

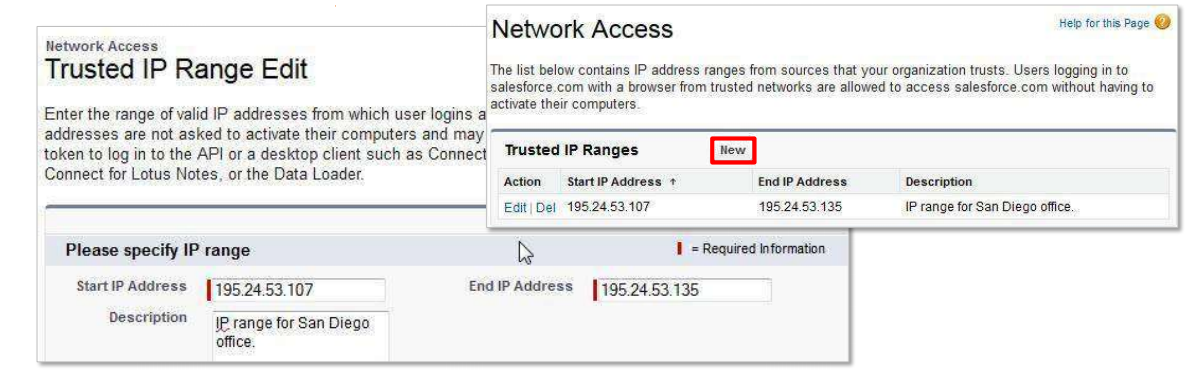

Création d'une liste d'adresses IP de confiance pour l'ensemble de l'organisation

Vous pouvez ajouter manuellement des plages d'adresses IP de confiance pour votre organisation, ce qui permet aux utilisateurs de contourner le processus d'activation.

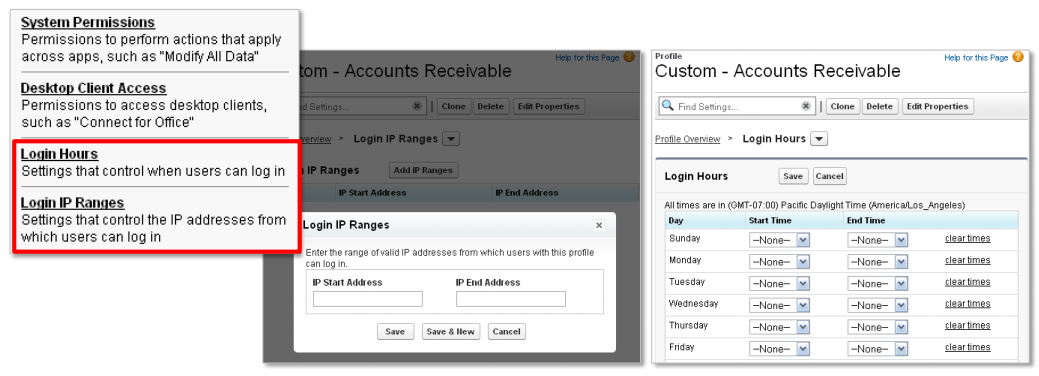

Restreindre les horaires de connexion et les plages d'adresses IP de connexion sur les profils

Vous pouvez verrouiller l'accès de certains groupes d'utilisateurs en ajoutant des heures autorisées et des plages de connexion à leurs profils. Les utilisateurs qui se connectent en-dehors de ces heures ou plages se verront refuser la connexion.

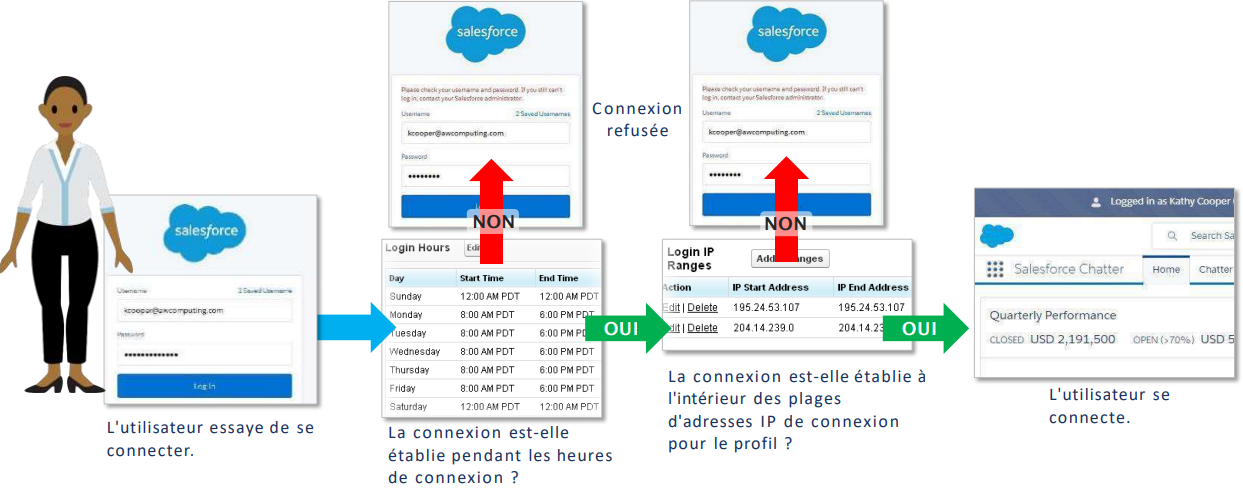

Comment fonctionnent les heures de connexion et les plages d'IP relatives au profil ?

Les restrictions de connexion de profils supplantent toutes les autres formes d'authentification. Si un utilisateur ne répond pas aux exigences de restrictions d'heures ou de plages d'IP sur son profil, il ne pourra pas se connecter, quelles que soient les listes d'adresses IP de confiance pour l'ensemble de l'organisation.

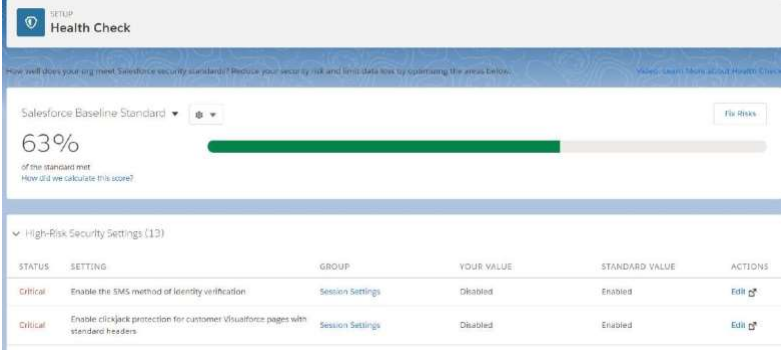

Contrôle d'intégrité

Repérez et comblez les lacunes en matière de sécurité directement depuis la page Contrôle d'intégrité. Un score de synthèse vous montre comment votre organisation se situe par rapport aux principes de bases recommandés par Salesforce.

Identifier et réparer les risques de sécurité pour :

- Politiques en matière de mots de passe

- Paramètres de session

- Paramètres d'accès au réseau

- Politiques en matière d'accès à la connexion

- Paramètres de site à distance